{{item}}

{{item.title}}

{{items.productName}}

{{items.price}}/年

{{item.title}}

部警SSL证书可实现网站HTTPS加密保护及身份的可信认证,防止传输数据的泄露或算改,提高网站可信度和品牌形象,利于SEO排名,为企业带来更多访问量,这也是网络安全法及PCI合规性的必备要求

前往SSL证书在SSL/TLS加密体系中,安全散列算法(SHA)作为数字签名与证书验证的核心组件,其安全性直接决定通信信任链的可靠性。从被淘汰的SHA-1到抵御量子威胁的SHA-3,本文系统梳理SHA系列算法的技术演进路径,剖析其安全特性与应用场景。

SHA算法将任意长度数据压缩为固定长度哈希值,实现:

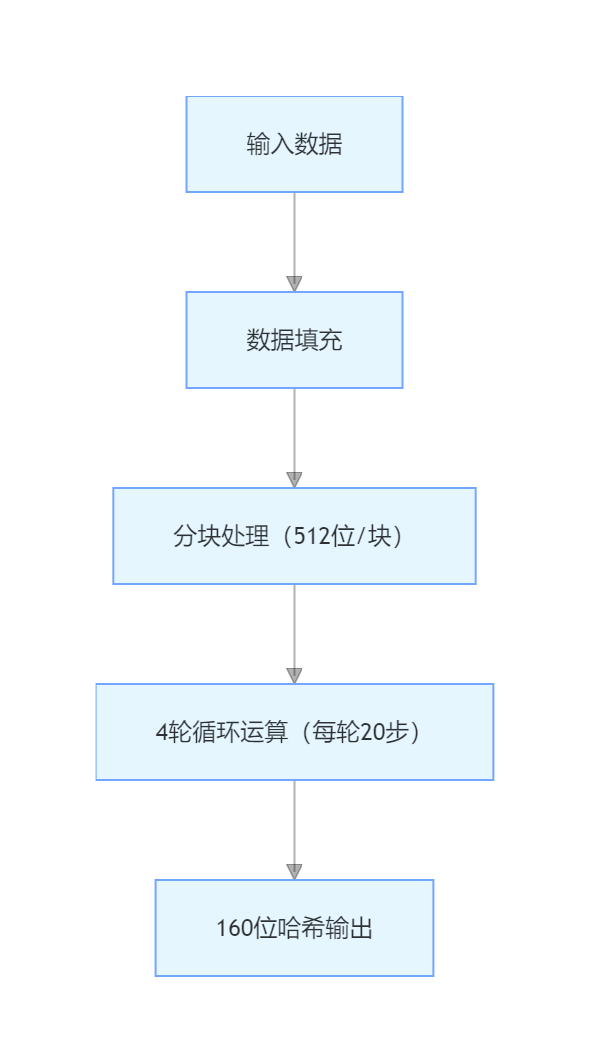

SHA-1(1995年发布)采用4轮循环迭代结构,将输入数据分块处理,生成160位哈希值:

| 算法 | 哈希长度 | 应用场景 |

|---|---|---|

| SHA-256 | 256 位 | 浏览器默认(如 Chrome、Firefox) |

| SHA-384 | 384 位 | 金融、政府等高敏感领域 |

| SHA-512 | 512 位 | 长数据校验与加密存储 |

2015年,Keccak算法经NIST抗碰撞竞赛胜出,被命名为SHA-3:

SHA-3的海绵结构天然兼容量子抗性设计,可抵御Shor算法攻击,成为未来SSL证书的候选方案。

SHA系列算法的演进史是密码学与攻击技术对抗的缩影。从SHA-1的淘汰到SHA-3的崛起,SSL证书的安全防线持续升级。企业需建立“算法风险评估-动态证书管理-硬件加速适配”的全链条机制,在保障通信安全的同时,为后量子时代提前布局。

Dogssl.com拥有20年网络安全服务经验,提供构涵盖国际CA机构Sectigo、Digicert、GeoTrust、GlobalSign,以及国内CA机构CFCA、沃通、vTrus、上海CA等数十个SSL证书品牌。全程技术支持及免费部署服务,如您有SSL证书需求,欢迎联系!